Các nhà khoa học vừa phát triển thành công hệ thống có thể phát hiện virus Zika trong thời gian sớm nhất. Hệ thống này rất dễ dùng,Đãcóliệuphápcựcrẻgiúppháthiệthể thao 24 h có giá thành cực rẻ - chỉ 1USD, và có thể triển khai tại các khu vực vùng sâu và xa trên khắp thế giới.

Đó chính là hệ thống kiểm thử do một nhóm các nhà khoa học từ Harvard, Viện công nghệ MIT, Đại học Toronto, Đại học Bang Arizona, Cornell, Đại học Wisconsin-Madison, và Đại học Boston cùng phát triển. Hệ thống này có thể phân tích và xác định dấu hiệu nhiễm Zika trên cơ thể người chỉ trong vài tiếng.

Việc phát hiện sớm Zika là chìa khóa vô cùng quan trọng trong việc ngăn chặn loại virus nguy hiểm đang là nguy cơ đe dọa toàn cầu này. Hệ thống mới chỉ thể cho ra kết quả chỉ trong 2 hoặc 3 tiếng, nhanh và rẻ hơn nhiều so với dạng test P.C.R. đang sử dụng hiện nay.

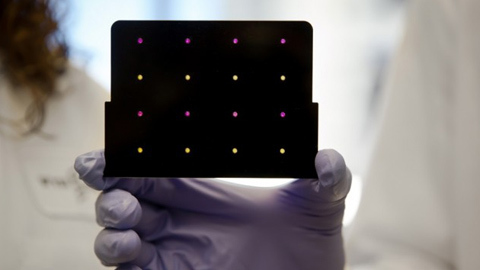

Với hệ thống này, bệnh nhân chỉ cần lấy một giọt máu để phân tích. Máu sẽ được đun sôi lên rồi xử lý, sau đó cho ra giấy thử. Nếu giấy thử đổi màu (có thể dễ dàng phát hiện bằng mắt thường) sẽ đồng nghĩa với việc có triệu chứng virus Zika.

Các nhà khoa học tin rằng phương thức kiểm tra bằng giấy thử rẻ tiền này sẽ được ứng dụng rộng rãi hơn trong tương lai giúp phát hiện các loại bệnh dịch khác.

Nguyễn Minh(theo DigitalTrends)

10 clip 'nóng': Giật túi người đẹp, 2 tên cướp no đòn trên phố

相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们